備忘録 (Security Onion編)

今回は、SecurityOnionについて書きます。

なんかいい感じのことができそうなので、ひとまず導入してみたいと思いました。

まずは「SecurityOnionとは」というところから記載します。

SecurityOnionとは

Linuxのディストリビューションの一つで、侵入検知や、セキュリティモニタリングやログマネジメントなどのセキュリティツールがまとめられた便利なヤーツです。

実際に何ができるかはわからないので、ひとまず導入してみたいと思います。

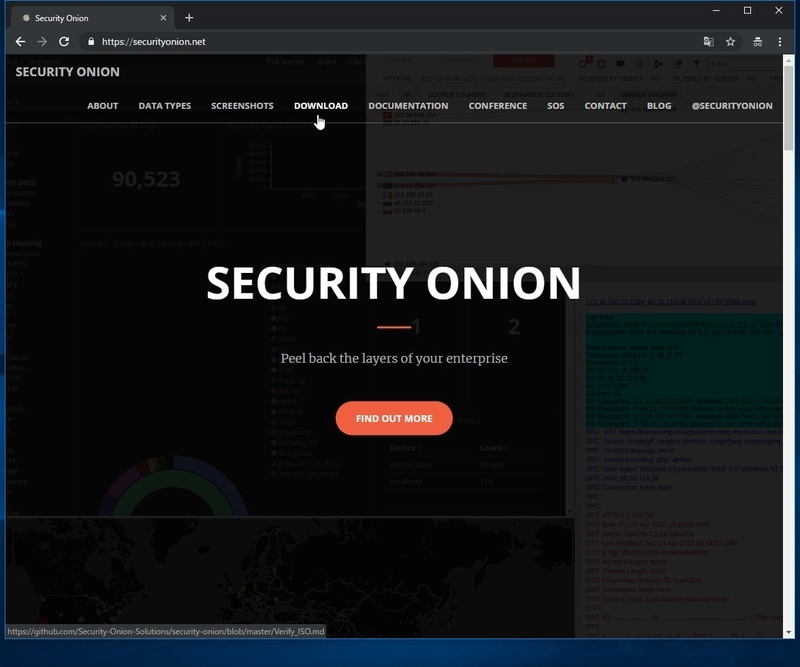

まずは、ググります。

画面上部のDownloadをクリックします。

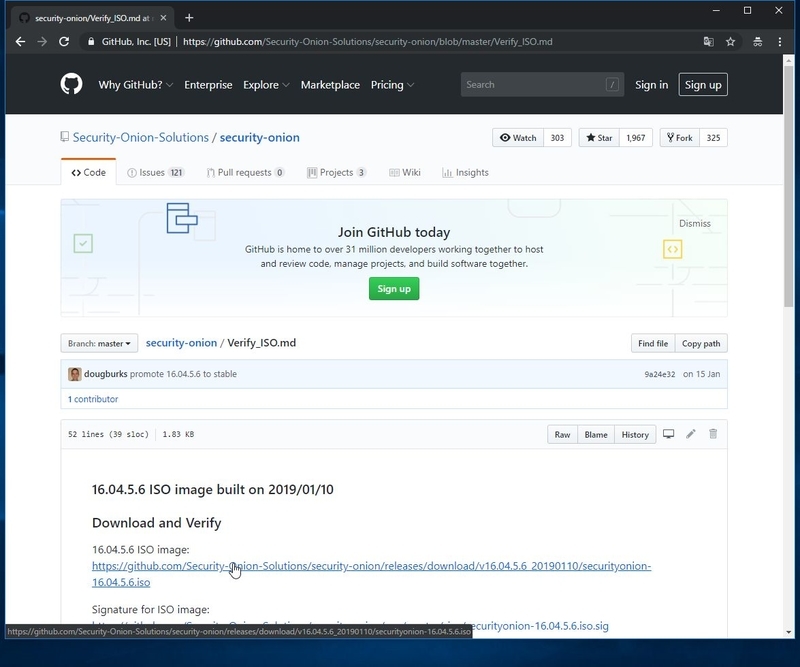

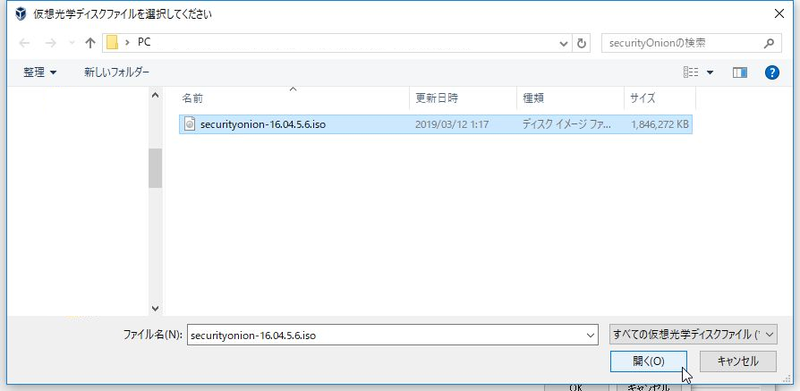

GitHubに飛ぶので、そこからISOイメージをダウンロードします。

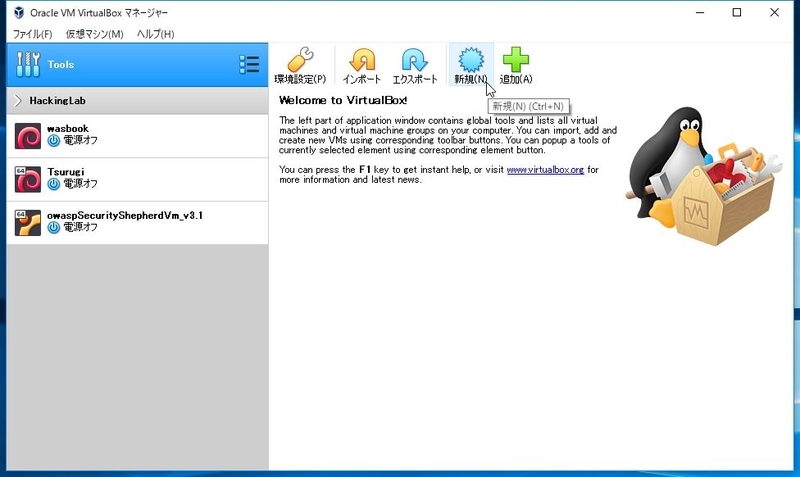

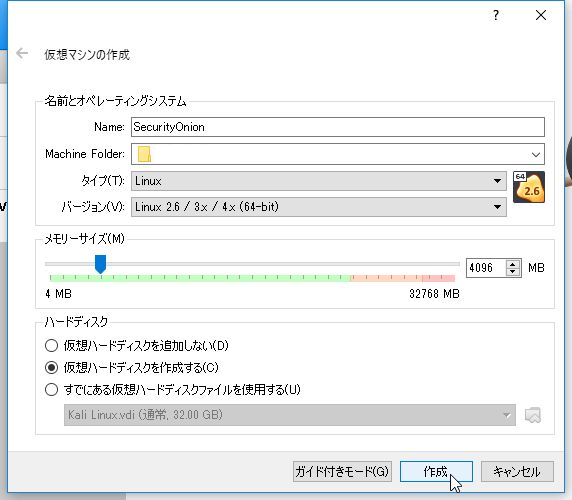

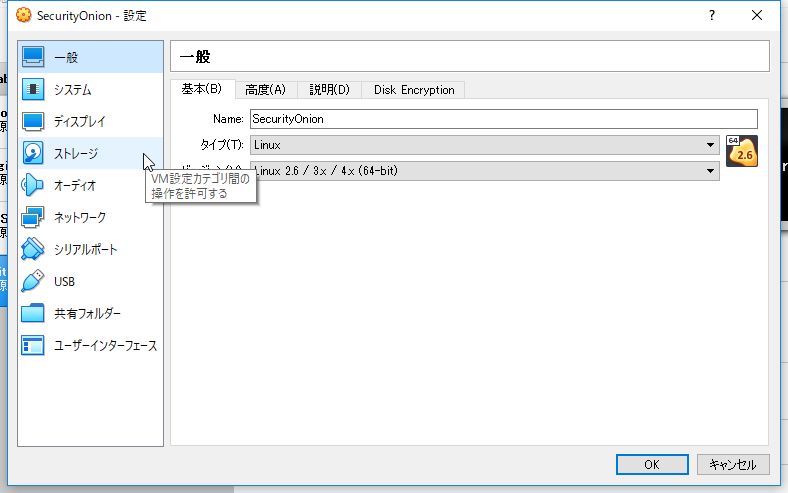

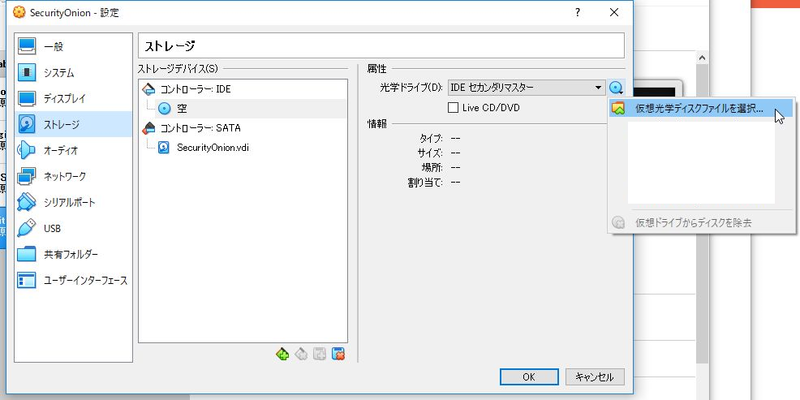

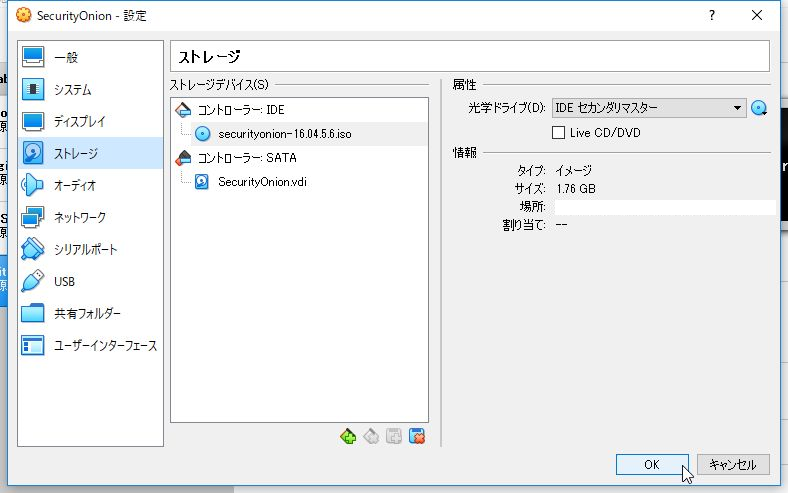

ダウンロードしたISOをインストールするため仮想マシンを作成していきます。

(ここでは、VirtualBoxを利用します。)

設定でISOをマウントします。

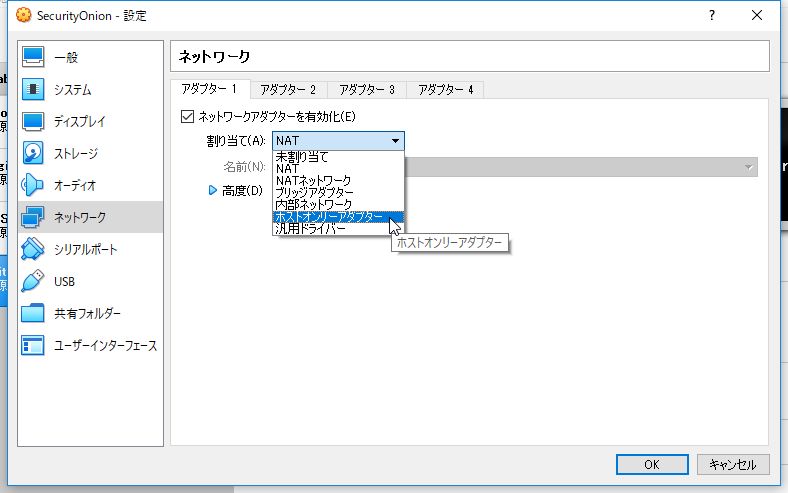

ついでにホストからアクセスできるように、ネットワークも変更しておきます。

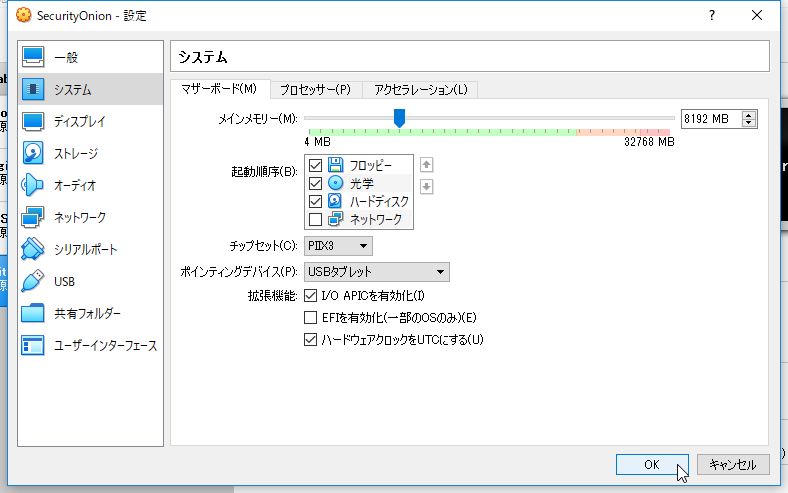

この状態で、起動したいのですが、「SecurityOnion」のHW要件に、

CPU2コア以上、メモリ8GB以上というものがあるので、それも変更していきます。

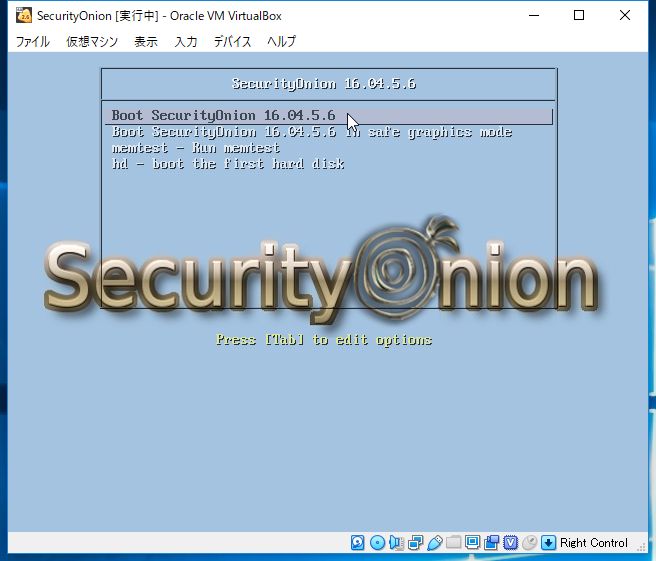

この状態で起動していきます!

「Boot SecurityOnion 16.04.5.6」を選択して起動します。

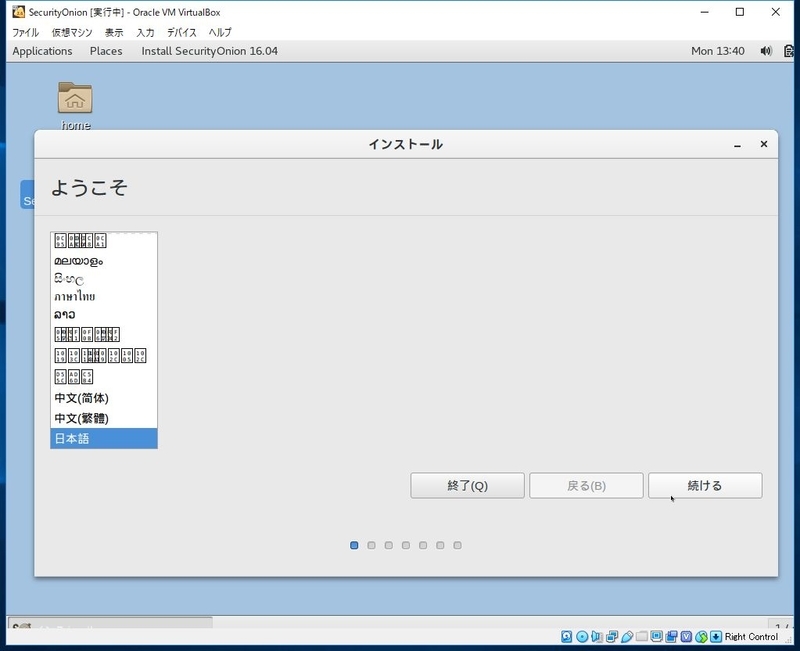

起動するとUbuntuっぽい画面が表示されるので、デスクトップ上の「Install SecuityOnion 16.04」を起動します。

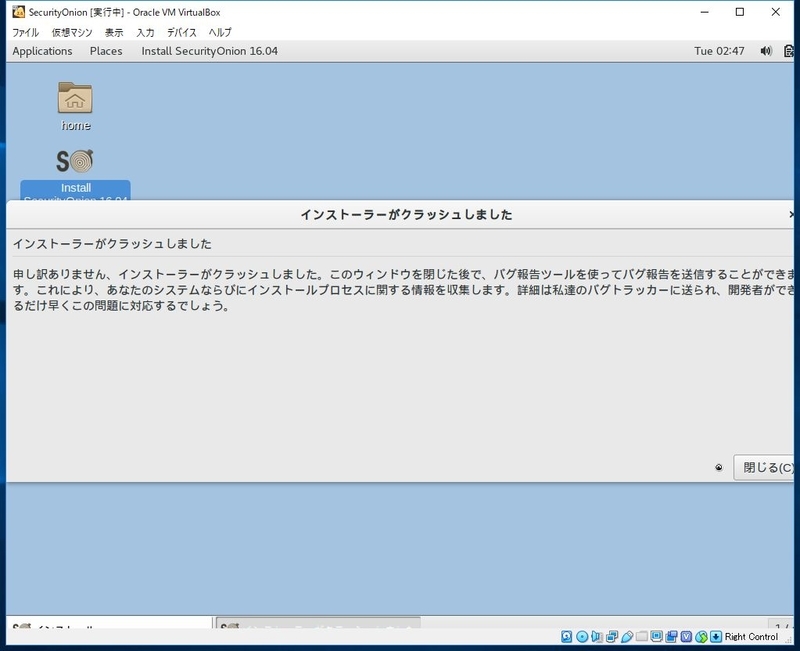

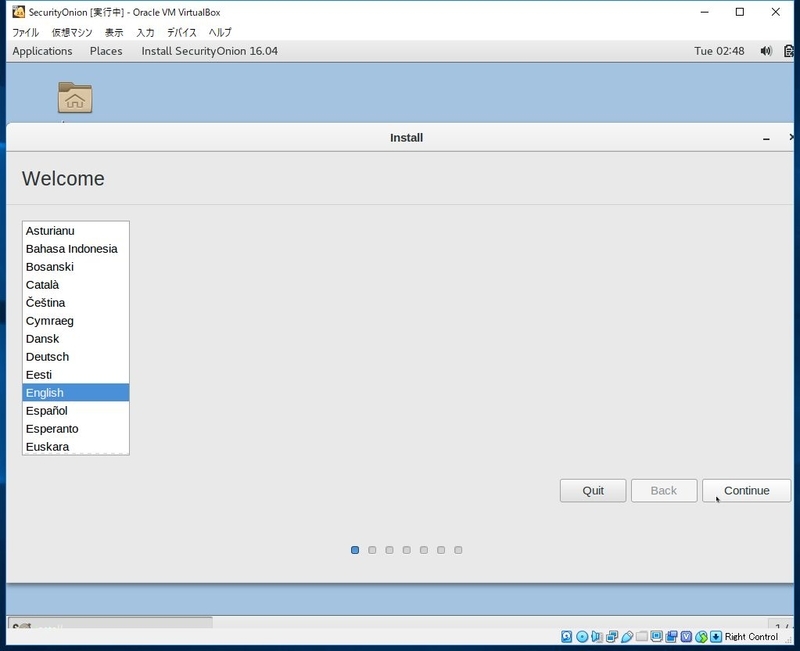

インストール画面では、日本語も選択できるようですが、そのままインストールすると以下の画面が表示されインストールが失敗しました。

ここは、おとなしくEnglishを選択しましょう。

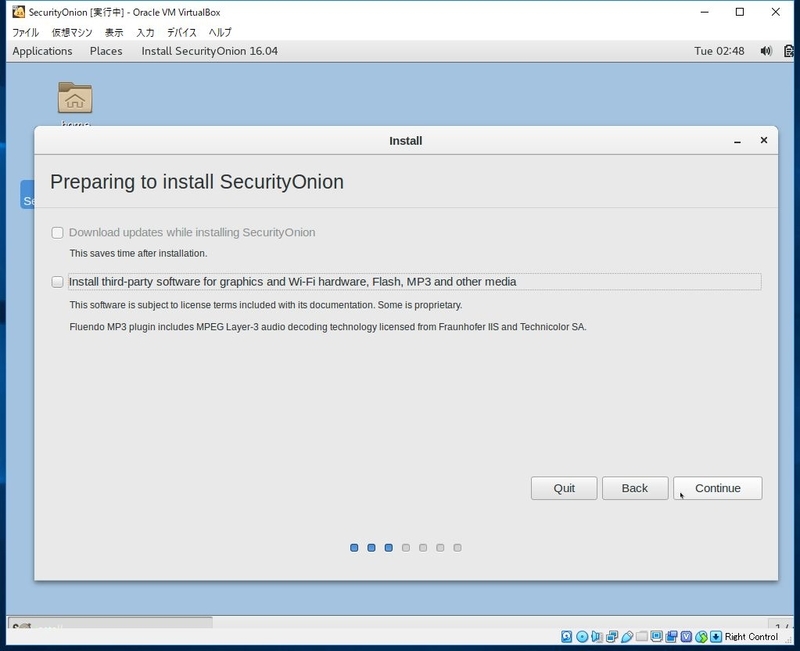

必要なサードパーティソフトをインストールするか選択しますが、NICをホストオンリーにしているため、ここでは、未チェック状態でインストールを進めます。

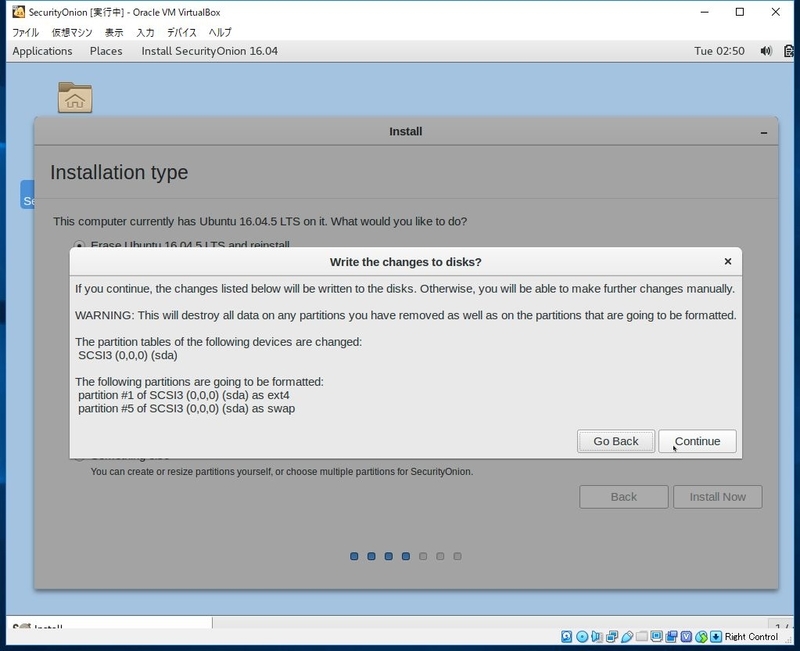

ディスクを削除してインストールするかを聞かれるので、初期位置の一番上の状態でインストールを進めます。

ディスク削除を選択しているので、ディスクの変更確認が表示されます。

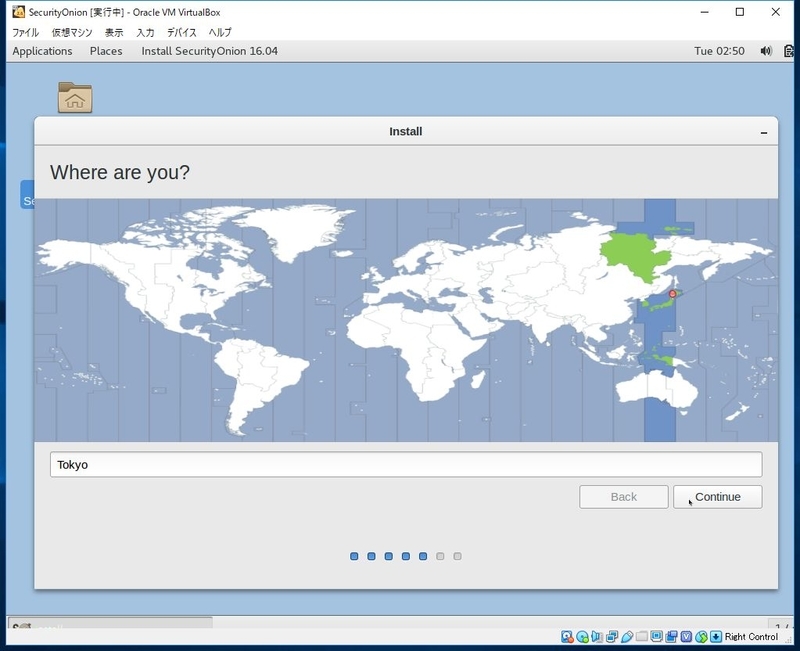

タイムゾーンを聞かれるので、日本を選択します。

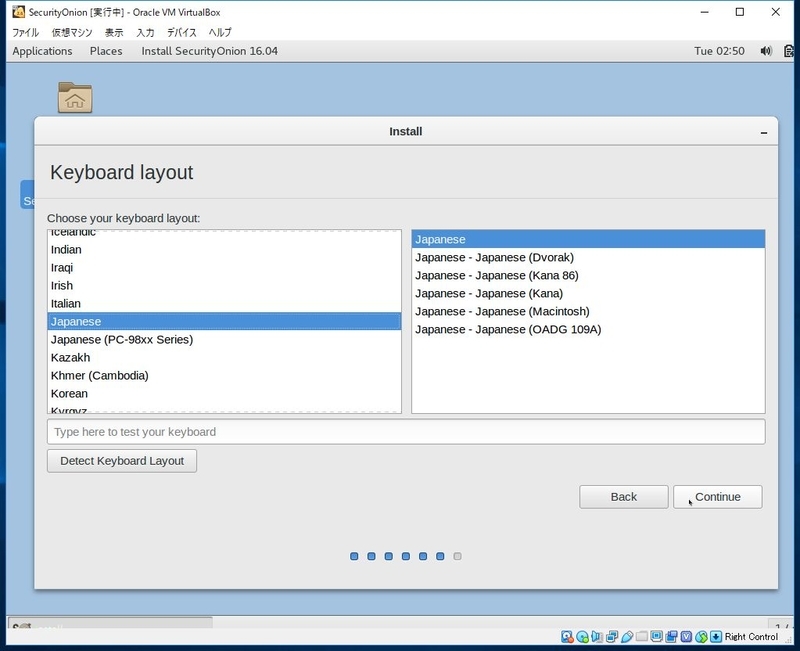

キーボードのレイアウトも初期位置のままで問題なさそうです。

必要に応じて変更してください。

アカウント情報を入力します。

パスワードは、8文字以上が推奨されているようです。

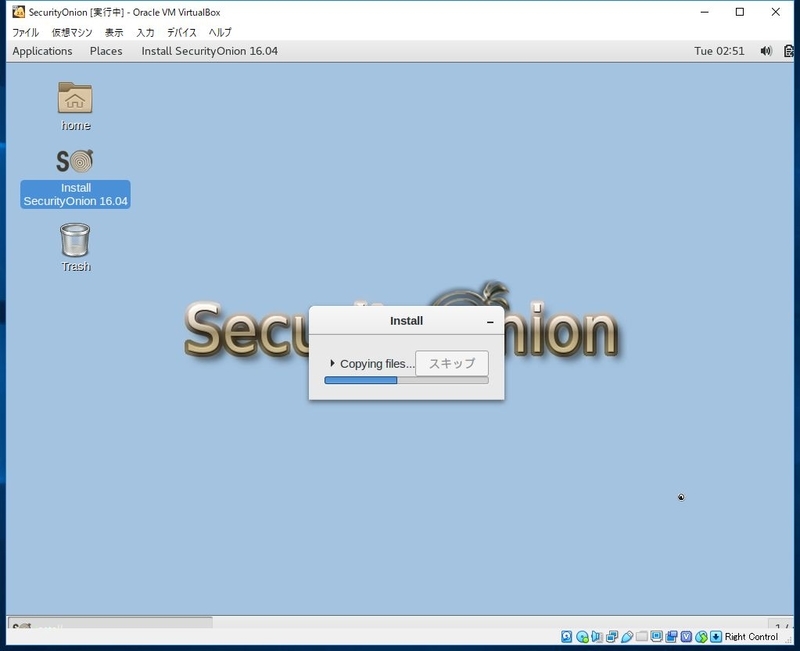

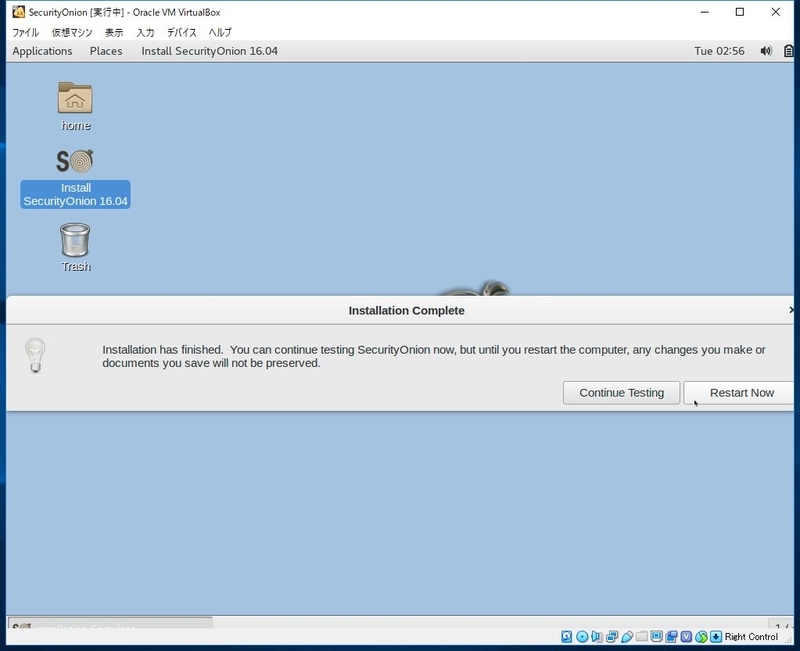

インストールが開始されるので、しばらくするとインストール完了のダイアログが表示されるので、「Restart now」をクリックし再起動します

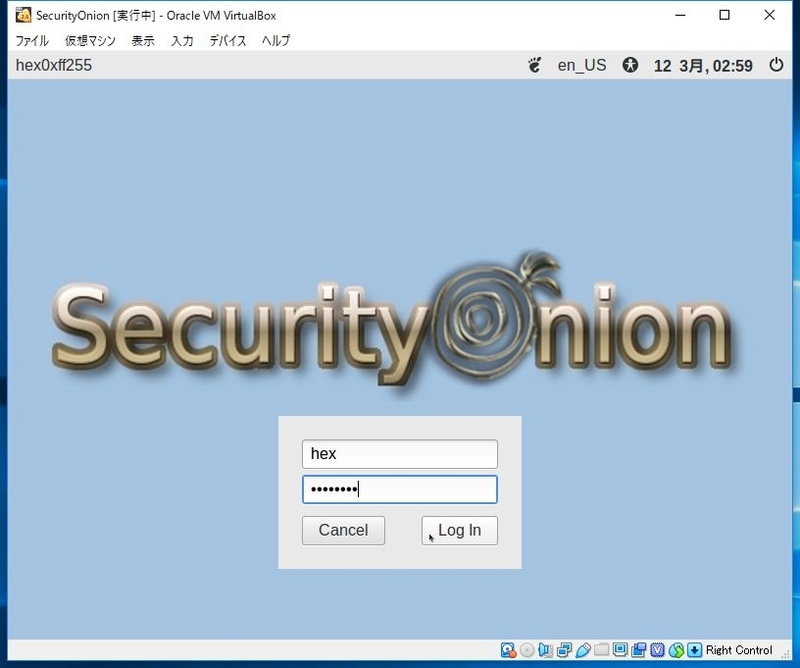

再起動後にしばらくするとログイン画面が表示されるので、設定したアカウント情報を入力してログインします。

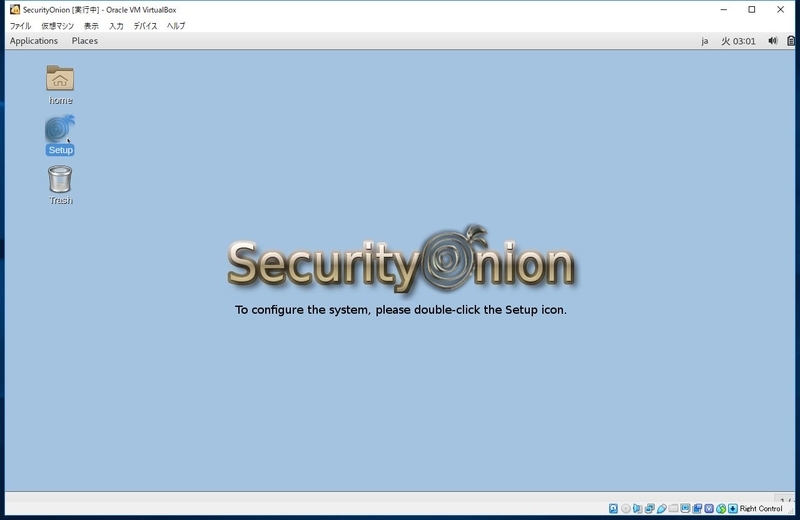

デスクトップ画面に、「Install SecurityOnion」のアイコンが「Setup」に変わっているので、起動します。

起動時にパスワードを聞かれるので、ログインユーザのパスワードを入力します。

SecurityOnionのElasticsearchをインストールする確認画面が表示されるので、

「Yes, Continue!」をクリックします。

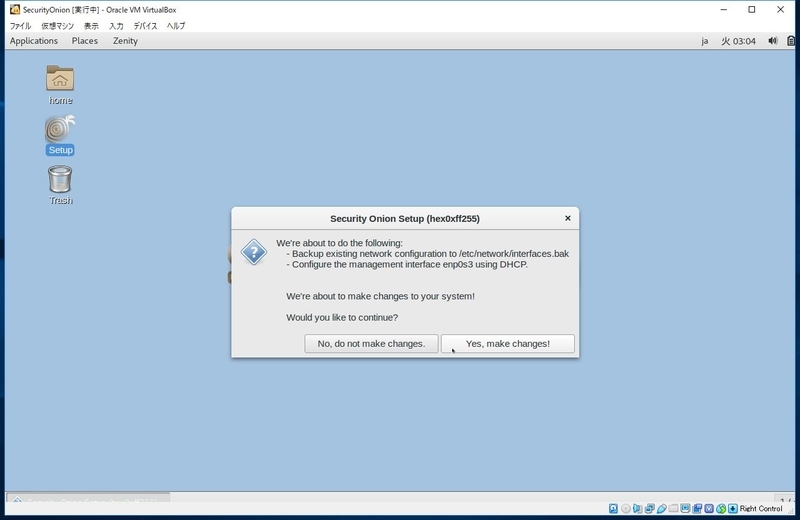

ネットワークの設定変更を行う確認画面が表示されるので、インターフェース設定を見直します。

ここでは、DHCPを選択します。

(固定IPが良い場合は、staticを選択してOKをクリックします。)

インターフェースの変更確認画面が表示されるので、「Yes, make changes!」をクリックします。

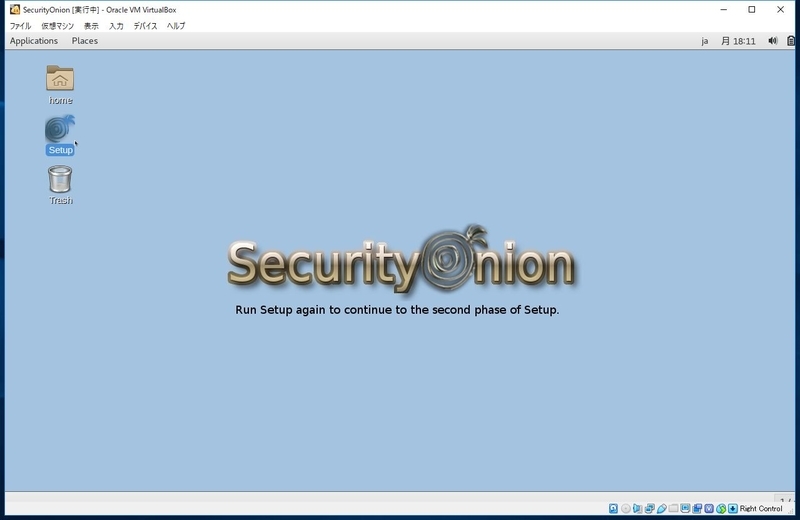

再起動します。

再度ログインします。

先ほどと同様に、「Setup」を起動しパスワードを入力します。

再度セットアップの確認が表示されるので、「Yes, Continue!」をクリックします。

インターフェースの設定は終わっているので、「Yes, skip network configration!」をクリックします。

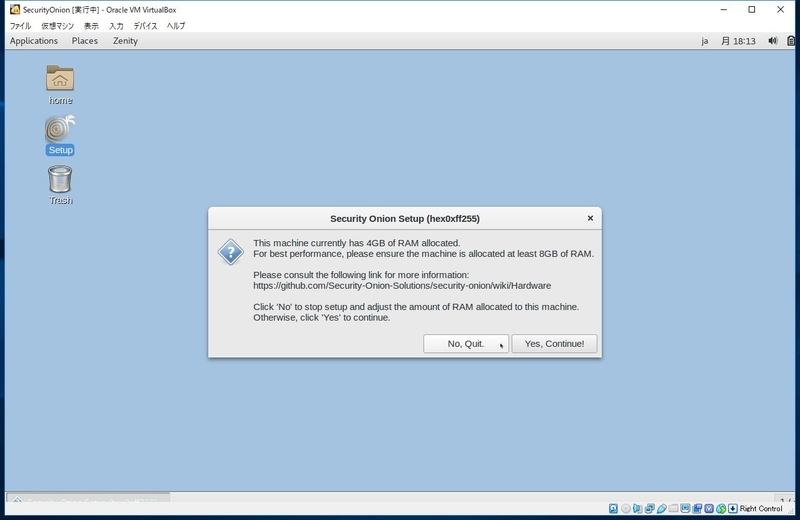

ここで、HW要件を満たしていない場合は、以下の画面が表示されるので、一度仮想マシンをシャットダウンして、HW構成を変更する必要があります。

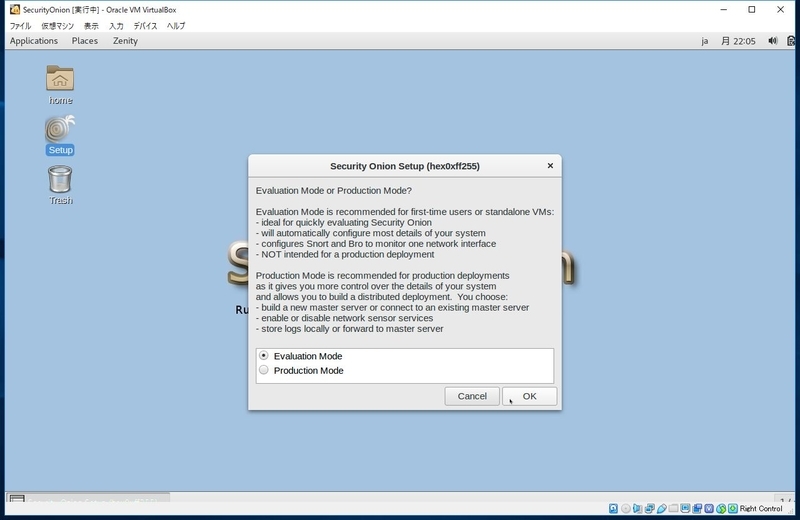

今回はお試しなので、first-usersと、standalone VMsが推奨されている「Evalution Mode」を選択状態にして「OK」をクリックします。

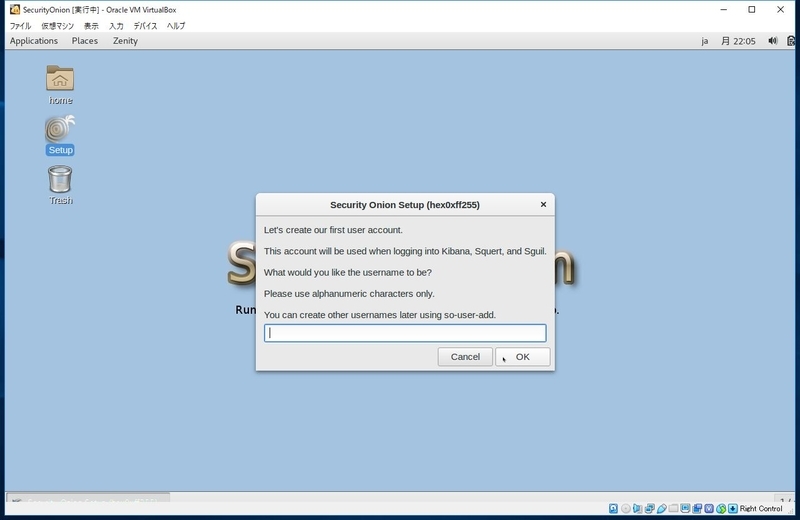

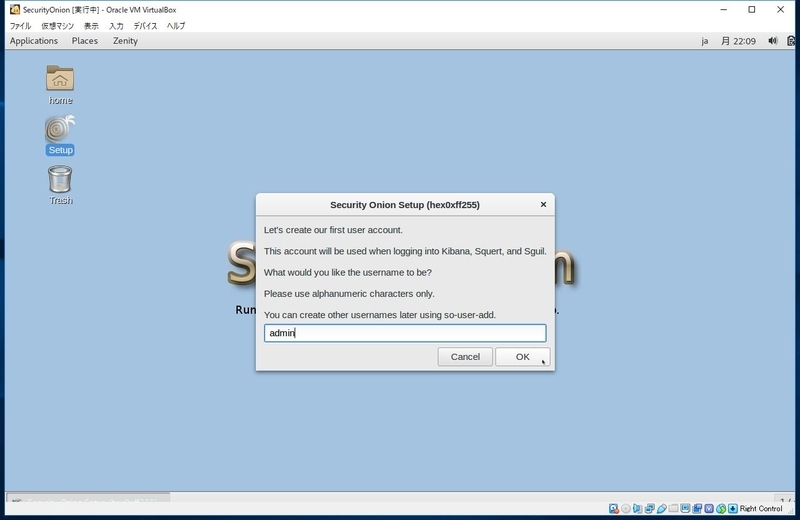

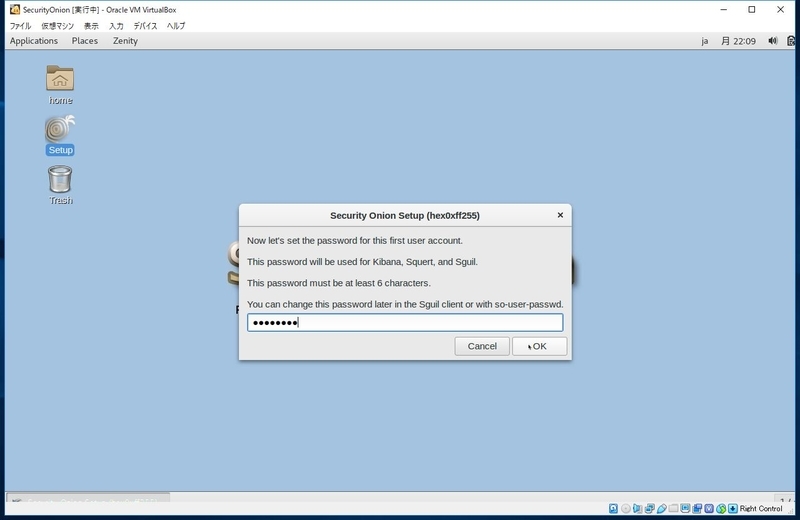

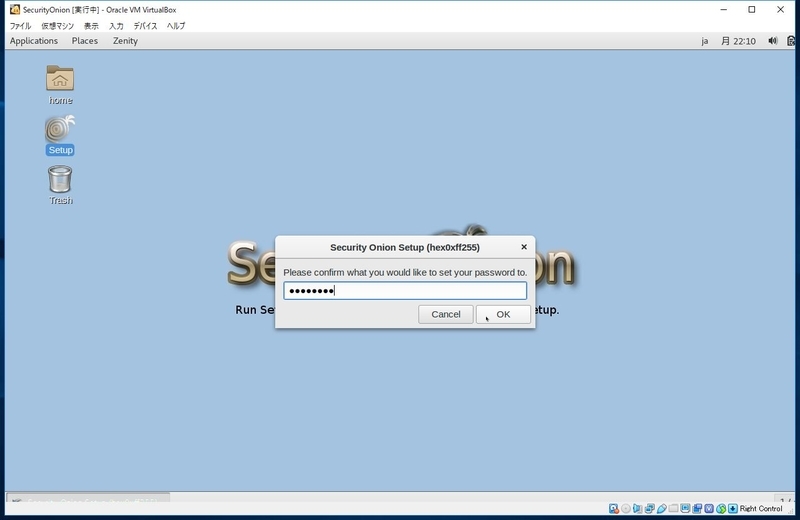

webUIで必要となる、ユーザアカウントを作成していきます。

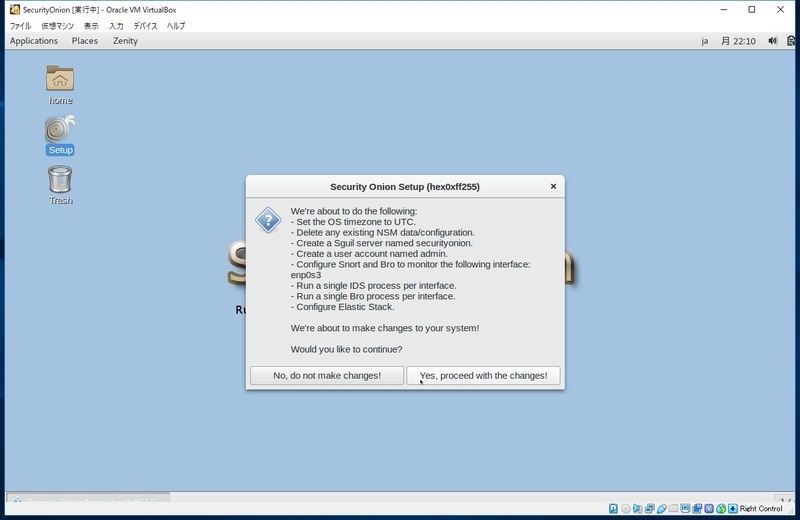

変更確認画面が表示されるので、「Yes, proceed with the changes!」をクリックします。

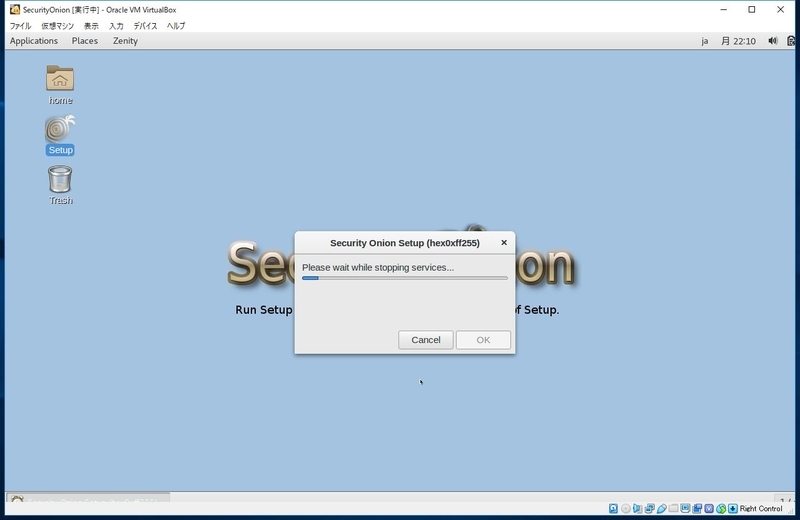

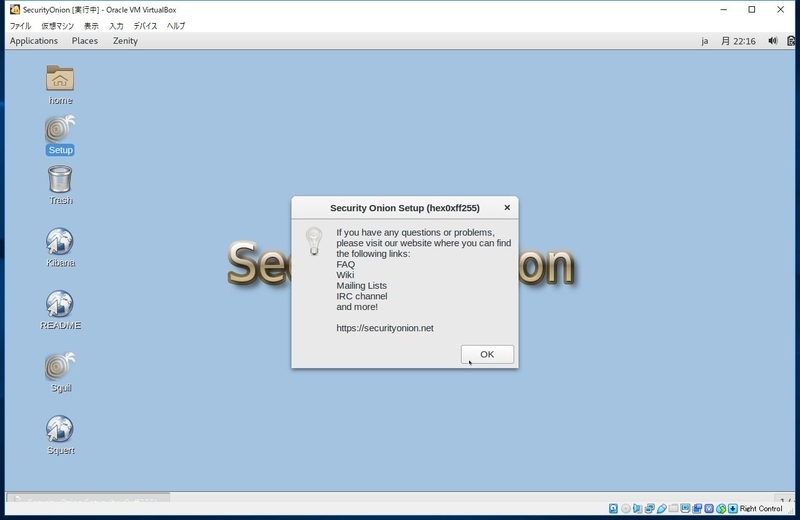

しばらくすると、デスクトップにアイコンが追加され、インストール完了通知ダイアログが表示されます。

ログの保管位置や、正常性確認の方法などが表示されます。

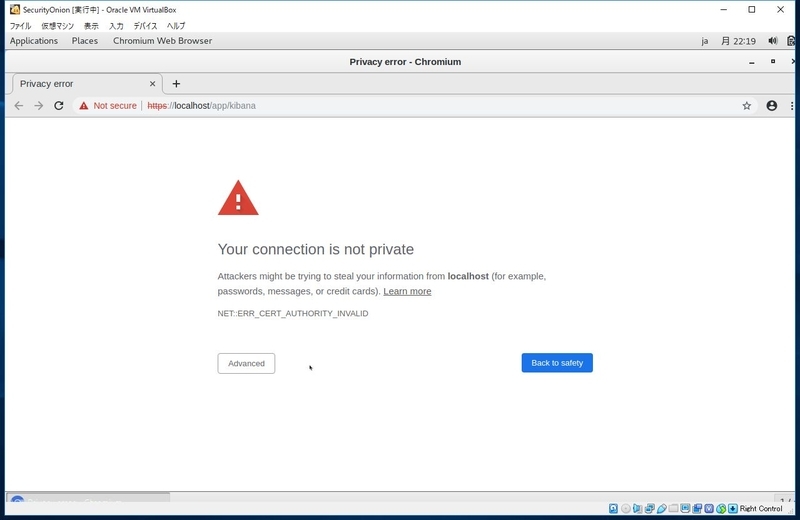

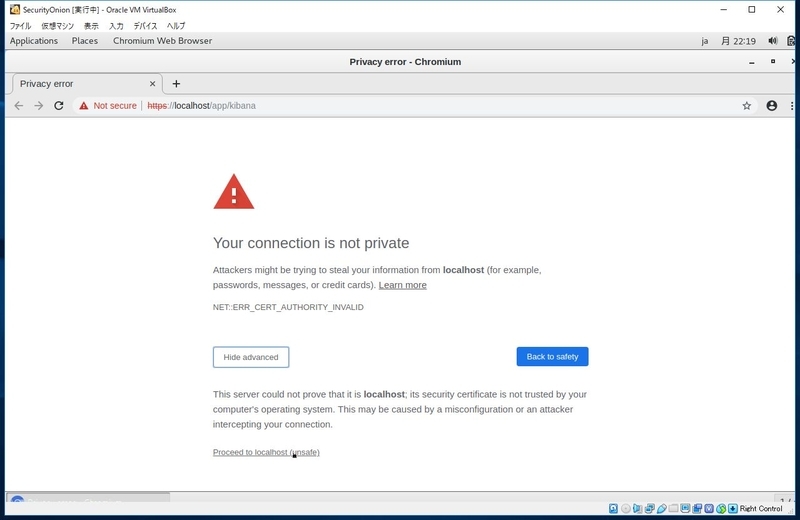

ひとまず、Kibanaにアクセスしてみます。

セキュリティ警告が表示されますが、気にせずアクセスします。

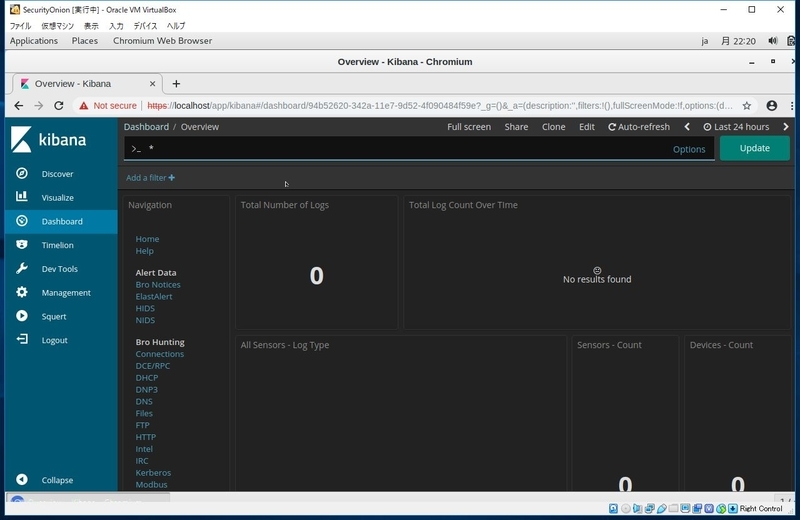

設定したアカウント情報を入力してログインします。

ダッシュボード設定済みのKibanaの画面が表示されます。

Squertはこんな感じでした。

さて、これで何をしようかな・・・。

とりあえず、ホストマシンからアクセスしてみようと思います。

oh...

443も開いてるみたいですが、アクセス出来ず・・・

ちょっと見てみると、Kibana、ElasticはDockerを利用しているみたいですねー。

Dockerプロキシを使ってる感じで動いてそう・・・

初期インストール時は、Elasticsearchは9200/tcp、Kibanaも5601/tcpなので

443に変換してるっぽい・・・?

Dockerの勉強もしないとなー。

現状ではログが飛ばせないので、単体で遊ぶ感じになっちゃいました。

(Evalution Modeなので、仕方ないかもですが)

Kibanaのダッシュボードが期待できそうな雰囲気になっているので、

使いこなせれば強力なツールになりそうです!

そういえば似たようなツールをJPCERTが出していたので、

次は、それを試してみるぞー!

今回の気づき、HW要件は事前に確認しよう!w

参考サイト

https://github.com/Security-Onion-Solutions/security-onion/wiki/QuickISOImage